El primer paso que debe dar un auditor de seguridad (hacker ético) para comprometer un entorno es recopilar toda la información que pueda de la víctima. Esto se realiza por medio de dos famosas tácticas: recopilando información pública del objetivo y adquiriendo información al límite de la legalidad.

Yo a este primer paso lo llamo «afilar el hacha»: cuanto más afilado está el hacha (más información tengas del objetivo) mayor probabilidad hay de que cortes el árbol de un golpe (comprometerás el sistemas más fácilmente).

En esta entrada le dedicaré unos minutos a enseñarte las herramientas más útiles para recopilar información de entornos.

¿QUÉ ES FINGERPRINTING Y FOOTPRINTING?

Fingerprinting y Footprinting son técnicas de recopilación de información utilizadas en seguridad informática para obtener información sobre un sistema o una red, y pueden ser utilizadas por atacantes para identificar vulnerabilidades o debilidades en un sistema o red.

- Fingerprinting son técnicas de recopilación de información que se utilizan para identificar el software, hardware, sistemas operativos y protocolos que se utilizan en un sistema o red. Esto se realiza enviando paquetes de datos a los sistemas de la víctima y analizando las respuestas para determinar así información valiosa de los sistemas como, por ejemplo: el tipo y la versión del software utilizado en el sistema y si es vulnerable. Estas técnicas pueden llegar a ser ilegales ya que recopilan información que no es pública.

- Footprinting, por otro lado, representa el conjunto de técnicas de recopilación de información por medios legales. Esto es posible ya que se recopila información que es pública sobre el objetivo. Esto se hace a través de la búsqueda en motores de búsqueda, sitios web públicos, registros de dominio, bases de datos públicas, redes sociales y otros recursos públicos para obtener información que pueda ser útil para un atacante. A este tipo de técnicas de recogida de información también se le denomina OSINT.

Ambas técnicas se utilizan comúnmente como parte de una estrategia de ataque más amplia, con el objetivo de vulnerar un sistema o una infraestructura.

RECOPILAndo INFORMACIÓN…

Herramientas de obtención de información hay muchas. Yo en este caso he hecho una recopilación de las que me han parecido interesantes, algunas de las cuales, son muy famosas y otras no tanto. La mayoría de las que te presento son multiplataforma, ya que están desarrolladas en Python, y de código abierto.

1. Network Map (nmap)

Nmap es, posiblemente, la herramienta más famosa y utilizada para escanear y descubrir dispositivos en redes. Con ella podrás explorar puertos, identificar sistemas operativos detectar servicios en ejecución. También puedes realizar escaneos de hosts individuales o de redes enteras.

La herramienta funciona enviando paquetes a la red y analizando las respuestas. Nmap es una herramienta muy flexible que te permitirá realizar técnicas avanzadas de escaneo, como el escaneo de puertos TCP, UDP y SCTP, escaneo de ping y traceroute, posibilidad de realizar escaneos en paralelo, escanear rangos de direcciones IP, identificar firewalls y filtrado de paquetes, detectar sistemas operativos y versiones de software, y la capacidad de personalizar la salida de los resultados de escaneo.

2. Dracnmap

https://github.com/Screetsec/Dracnmap

Dracnmap es otra herramienta de escaneo de redes de código abierto. Está basada en Nmap con la ventaja de que te ofrece una interfaz gráfica de usuario (GUI) para hacer que el proceso de escaneo sea más fácil.

Con Dracnmap, al igual que Nmap, podrás identificar hosts, descubrir sistemas operativos y versiones de software, y detectar vulnerabilidades en una red. También ofrece la posibilidad de guardar y exportar los resultados del escaneo en varios formatos, como CSV, XML y HTML, ideal para generar informes o auditorías.

3. Xerosploit

https://github.com/LionSec/xerosploit

Xerosploit es una herramienta de pentesting que se utiliza para comprobar y auditar la seguridad de una red, mediante ataques.

Xerosploit incorpora una gran variedad de ataques, como: el spoofing de MAC, ARP y DNS, el robo de credenciales, la inyección de paquetes, la falsificación de paquetes y la inyección de código HTML. Además, la herramienta puede interceptar y modificar el tráfico de red, así como realizar ataques de denegación de servicio (DoS) y ataques man-in-the-middle (MITM).

Algunas de las características de Xerosploit incluyen la posibilidad de escanear y enumerar hosts en una red, realizar escaneos de puertos y servicios, y la capacidad de personalizar los ataques y las técnicas utilizadas. También ofrece una interfaz gráfica de usuario (GUI).

¡Úsala con precaución!

4. RED HAWK (All In One Scanning)

https://github.com/Tuhinshubhra/RED_HAWK

Red Hawk es una herramienta de escaneo de vulnerabilidades que te permite realizar auditar la seguridad de web. Esta herramienta combina múltiples técnicas de escaneo para identificar vulnerabilidades como, por ejemplo: escaneo de puertos y servicios, la enumeración de subdominios, la búsqueda de directorios y archivos ocultos, la búsqueda de vulnerabilidades de inyección de SQL y la identificación de versiones de software. Además, también puede realizar pruebas de fuerza bruta y realizar ataques de denegación de servicio (DoS).

Algunas de las características de Red Hawk incluyen la posibilidad de personalizar las opciones de escaneo, la capacidad de exportar los resultados del escaneo en varios formatos, y una interfaz gráfica de usuario (GUI) con lo que te será fácil familiarizarte con la herramienta.

5. ReconSpider (For All Scaning)

https://github.com/bhavsec/reconspider

Esta herramienta, al igual que la anterior, te permite comprobar la seguridad en sitios web.

Se utiliza para realizar tareas de escaneo de seguridad, como el escaneo de puertos y servicios, la enumeración de subdominios, la búsqueda de directorios y archivos ocultos, la búsqueda de vulnerabilidades de inyección de SQL, la identificación de versiones de software y la búsqueda de vulnerabilidades de Cross-Site Scripting (XSS).

ReconSpider también puede realizar pruebas de fuerza bruta y puede ser utilizado para realizar ataques de denegación de servicio (DoS). También cuenta con una interfaz GUI.

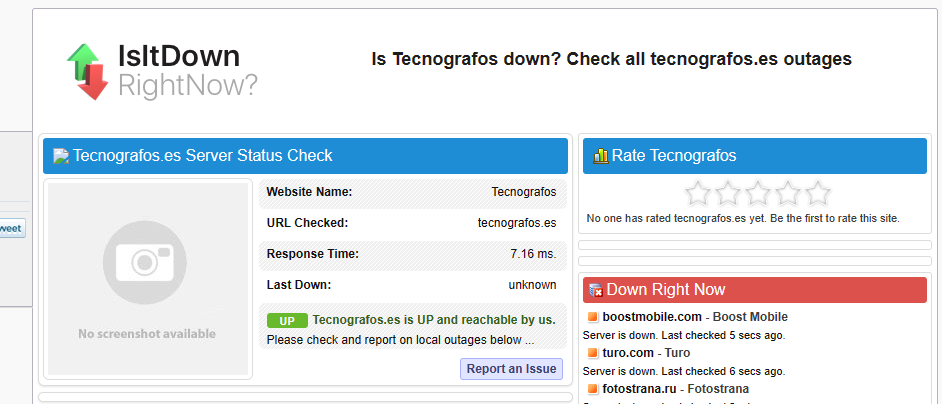

6. IsItDown (Check Website Down/Up)

https://www.isitdownrightnow.com/

IsItDown es una herramienta web gratuita que se utiliza para verificar si una web está caída o no. Esta herramienta es muy útil si necesitas saber rápidamente si una web está experimentando problemas de disponibilidad o si el problema es tu conexión a Internet.

Para utilizar IsItDown, basta con ingresar la URL del sitio web que se desea verificar en la barra de búsqueda de la página web y hacer clic en el botón «Check». IsItDown verificará entonces el estado del sitio web y mostrará un mensaje indicando si el sitio web está en línea y disponible, o si está experimentando problemas de disponibilidad.

Además de la disponibilidad, también te aparecerá información adicional sobre el sitio web, como su dirección IP y su ubicación geográfica.

7. Infoga – Email OSINT

https://github.com/m4ll0k/Infoga

Infoga se utiliza para recopilar información de contacto y datos de perfil en línea. Es útil si necesitas recopilar información de contacto (de perfiles en Internet) de una amplia variedad de fuentes en línea, incluyendo motores de búsqueda, redes sociales, directorios de empresas y sitios web de noticias.

La herramienta es capaz de recopilar información como nombres de dominio, direcciones de correo electrónico, números de teléfono, nombres de usuario en redes sociales, etc.

También puede ser utilizado para realizar búsquedas avanzadas en motores de búsqueda como Google y Bing, lo que permite a los usuarios encontrar información específica sobre una organización o una persona. Y cuenta con la capacidad de exportar los resultados de la búsqueda en varios formatos.

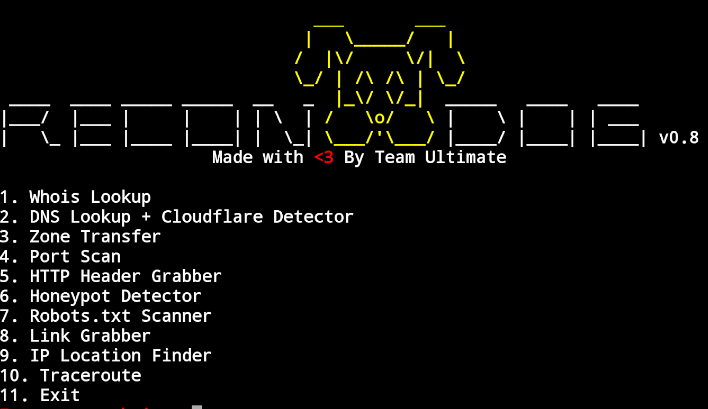

8. ReconDog

https://github.com/s0md3v/ReconDog

ReconDog es otra alternativa que te muestro para recopilar información de redes y dispositivos. La herramienta lo realiza por medio de escaneos sobre los hosts de la red y te permite recopilar: direcciones IP, los nombres de máquina y los servicios que se ejecutan en los hosts, entre otras informaciones.

También puede identificar vulnerabilidades de seguridad en los dispositivos de la red, como puertos abiertos y servicios inseguros (pentest).

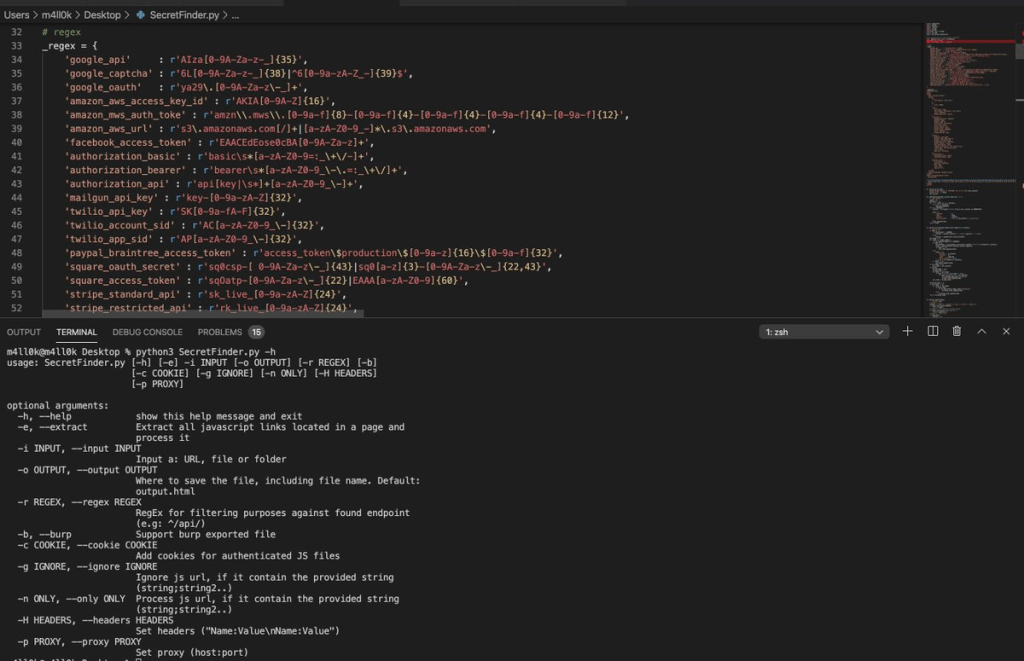

9. SecretFinder (like API & etc)

https://github.com/m4ll0k/SecretFinder

Con SecretFinder podrás buscar información sensible en un sitio web. Esta herramienta automatiza la tarea de buscar información confidencial como contraseñas, claves API, claves de acceso a bases de datos, y otros datos importantes que deben ser protegidos.

Esto es posible ya que SecretFinder busca información sensible en el código fuente y en el contenido de las páginas web. La búsqueda prioriza las partes más sensibles de una web como los formularios de inicio de sesión, los archivos de configuración y las páginas de errores. También tiene la capacidad de escanear sitios web que requieren autenticación, lo que significa que puede escanear sitios protegidos por contraseña.

La herramienta es muy fácil de usar, ya que solo se necesita proporcionar la URL del sitio web que se va a escanear y esperar a que la herramienta realice su trabajo.

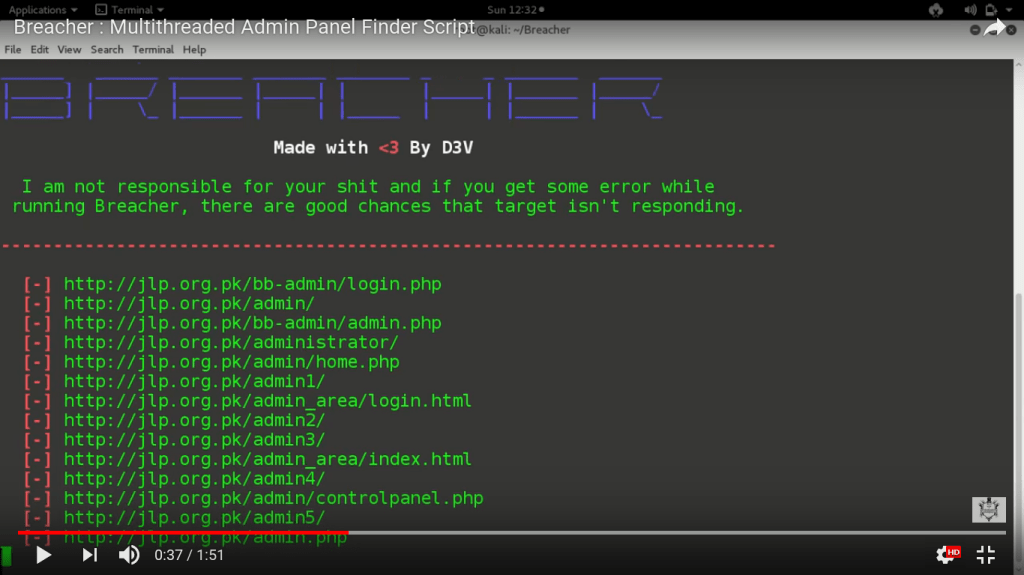

10. Breacher

https://github.com/s0md3v/Breacher

Breacher es otra alternativa si lo que quieres es obtener información sobre un sitio web o dominio. Esta herramienta se utiliza para realizar análisis de inteligencia de amenazas y para recopilar información útil sobre los sitios web, como direcciones IP, correos electrónicos, nombres de usuarios y mucho más.

Lo realiza gracias a la recopilación de información mediante motores de búsqueda y la exploración de bases de datos públicas. Con esta herramienta también puedes encontrar subdominios y direcciones IP asociadas a la web objetivo.

Aunque Breacher sea una herramienta que se utilize mediante una línea de comandos, ¡no dejes que esto te asuste! Ya que sigue siendo una herramienta muy fácil de usar.

extra: SHODANFY

https://github.com/m4ll0k/Shodanfy.py

Te dejo una herramienta extra muy útil si eres un fan de Shodan 😉

Shodan es un motor de búsqueda que se utiliza para encontrar dispositivos conectados a Internet, como servidores, cámaras de seguridad, dispositivos IoT, entre otros. Shodanfy permite a los usuarios buscar dispositivos específicos utilizando la API de Shodan.

Con Shodanfy puedes encontrar dispositivos vulnerables en la red puedes usar la potencia de Shodan pero desde esta adaptación en Phyton. Esta integración te facilitará el trabajo a la hora de realizar pruebas de penetración en los dispositivos.